RESUMEN

Los dispositivos móviles, como smartphones, tables y laptops, son herramientas fundamentales para los estudiantes universitarios, tanto para la comunicación como para el desarrollo de sus actividades académicas. Sin embargo, su uso masivo involucra riesgos significativos en ciberseguridad. Este estudio tuvo como objetivo identificar y evaluar los riesgos cibernéticos en los dispositivos de los estudiantes de la Universidad Laica Eloy Alfaro de Manabí (ULEAM), Extensión El Carmen, aplicando una encuesta estructurada a 317 estudiantes obtenidos a partir de una población de 1,785. Los resultados más relevantes corresponden a vulnerabilidades detectadas en los dispositivos móviles de los estudiantes principalmente por sus comportamientos al momento de utilizar sus dispositivos, así se obtuvo que un 80% acepta solicitudes de amistad de desconocidos, exponiéndose a perfiles falsos; el 75% abre correos de origen desconocido, aumentando el riesgo de phishing; y el 75% comparte información personal en redes sociales, facilitando el mal uso de sus datos. Por otro lado, se identificaron buenas prácticas: el 85% descarga aplicaciones solo de fuentes confiables, el 82% considera que sus contraseñas son seguras y el 78% evita otorgar permisos innecesarios a las apps. Estos

hallazgos evidencian la necesidad de reforzar la educación en ciberseguridad, promoviendo prácticas seguras para proteger la información personal y reducir la exposición a amenazas digitales. La implementación de programas de formación y campañas de sensibilización podría mejorar significativamente la seguridad digital en la comunidad universitaria.

PALABRAS CLAVES: ciberseguridad, amenaza, vulnerabilidad, seguridad informática

ABSTRACT

Mobile devices, such as smartphones, tablets, and laptops, are essential tools for university students, both for communication and for developing their academic activities. However, their widespread use entails significant cybersecurity risks. This study aimed to identify and assess cyber risks on the devices of students at the Universidad Laica Eloy Alfaro de Manabí (ULEAM), El Carmen Extension, by administering a structured survey to 317 students drawn from a population of 1,785. The most relevant findings relate to vulnerabilities detected in students' mobile devices, primarily due to their behavior when using their devices. It was found that 80% accept friend requests from strangers, exposing themselves to fake profiles; 75% open emails from unknown sources, increasing the risk of phishing; and 75% share personal information on social media, facilitating the misuse of their data. On the other hand, good practices were identified: 85% download apps only from trusted sources, 82% consider their passwords to be secure, and 78% avoid granting unnecessary permissions to apps. These findings highlight the need to strengthen cybersecurity education, promoting safe practices to protect personal information and reduce exposure to digital threats. The implementation of training programs and awareness campaigns could significantly improve digital security in the university community.

KEYWORDS: Cybersecurity, threat, vulnerability, computer security

INTRODUCCIÓN

La adopción masiva de dispositivos móviles (smartphones, tablets y laptops) en la educación superior ha redefinido los procesos de enseñanza-aprendizaje durante la última década. Estos dispositivos no solo facilitan el acceso a recursos educativos y plataformas digitales, sino que se han convertido en herramientas esenciales para la comunicación académica, la colaboración y la gestión de información (Hwang & Tsai, 2011). No obstante, esta dependencia tecnológica expone a los estudiantes a un entorno digital crecientemente complejo, donde la protección de datos personales y académicos emerge como un desafío urgente.

Las ciber amenazas ponen en evidencia las vulnerabilidades en el sector educativo, expuestas cada vez más a phishing, rasonware, robo de identidad (Sánchez et al., 2020). Investigaciones recientes revelan que los estudiantes universitarios usan con mucha frecuencia redes públicas y utilizan de forma prolongada aplicaciones, convirtiéndolos en blancos fáciles de ataques (Livingstone et al., 2021). Además, la situación se agrava cuando existe baja formación en ciberseguridad, haciendo que riesgos como exposición de datos sensibles o descarga de códigos maliciosa a los dispositivos sean más frecuentes

Considerando esta problemática, el presente estudio busca evaluar los riesgos de ciberseguridad derivados al uso de dispositivos móviles por los estudiantes de la ULEAM-Extensión El Carmen, con la finalidad de obtener evidencia de las vulnerabilidades y posibles riesgos a los cuales están expuestos. Para ello se analizan los comportamientos en el uso de dispositivos al momento de interactuar en redes sociales, intercambiar información a través de correos electrónicos, descargar y utilizar aplicaciones, considerando que es en estos espacios donde se concentran amenazas como el secuestro de cuentas, filtración de datos, malware. También se evalúan comportamientos seguros adoptados por los usuarios como configuración de seguridad, métodos de bloqueo y conocimientos generales sobre ciberseguridad. Finalmente, con base a los hallazgos, se proponen medidas para mitigar los efectos negativos de posibles riesgos y estrategias que en el caso de una institución educativa se podrían adoptar para formar en sus estudiantes una culturad protección de su información y datos sensibles.

La relevancia de esta investigación radica en su enfoque preventivo: al identificar y abordar los comportamientos de riesgo desde una perspectiva práctica, se espera reducir incidentes como el robo de identidad o el malware, que afectan tanto a individuos como a las instituciones. Esto cobra especial urgencia en un escenario donde el 74% de los ciberataques se vinculan a errores

humanos (Verizon Business, 2023), lo que convierte a la educación en ciberseguridad en una competencia transversal indispensable para la era digital.

Marco Teórico de la Investigación

Ciberseguridad y Seguridad Informática

La ciberseguridad es un área de la seguridad informática que abarca los mecanismos encaminados a proteger la información que se genera, procesa, transmite y almacena utilizando dispositivos electrónicos, de riesgos y amenazas como malware, pishing, ransomware, entre otros digitales (Stallings & Brown, 2018). En la actualidad a crecido su importancia especialmente en entornos educativos, donde los estudiantes manejan información sensible académica principalmente en sus dispositivos móviles. Según el NIST (2021), combinar tecnología de protección, aplicación de políticas de seguridad claras y capacitación continua es esencial para disminuir los efectos negativos de riesgos de seguridad informática. La falta de conocimientos en ciberseguridad aumenta la exposición a posibles fraudes, secuestro de identidad, pérdida de datos. En el entorno móvil la ciberseguridad implica salvaguardar información personal, credenciales académicas y datos sensibles almacenados en los dispositivos (ISO/IEC 27001, 2022).

La ciberseguridad implica la aplicación de buenas prácticas que incluye entre otras el uso de contraseñas seguras, autenticación multifactor y la descarga de aplicaciones de sitios oficiales. La adopción de marcos de seguridad como el proporcionado por ISO 27001 proporcionan un manejo adecuado de la información de forma segura, garantizando protección tanto a usuarios como infraestructura.

Dispositivos Móviles en el Ámbito Universitario

Los dispositivos móviles, como smartphones, tablets y laptops, se han convertido en herramientas indispensables para la vida académica, facilitando el acceso a plataformas educativas, bibliotecas virtuales y comunicación entre estudiantes y docentes. Su portabilidad y conectividad permiten el aprendizaje ubicuo, rompiendo barreras geográficas y temporales en la educación superior (García-Peñalvo et al., 2020). Sin embargo, esta dependencia tecnológica también los convierte en blancos frecuentes de ciberataques, especialmente cuando se utilizan redes Wi-Fi públicas sin protección (ENISA, 2023). Además, el uso de aplicaciones no

verificadas para fines académicos incrementa el riesgo de infecciones por malware, comprometiendo datos personales e institucionales.

El uso de dispositivos móviles actualmente es imprescindible en el proceso de enseñanza- aprendizaje para la aplicación de metodologías innovadoras, que facilitan el trabajo colaborativo. Sin embargo, la falta de conocimiento sobre ciberseguridad por parte de estudiantes general vulnerabilidades críticas como el phishing y el robo de credenciales (Symantec, 2023). Otros estudios revelan que cerca del 70% de estudiantes no cifran la información sensible que almacenan en sus dispositivos exponiéndose a filtraciones de datos (NIST, 2021). Por estas razones las universidades deben integrar planes de capacitación en sus planes educativos, que combinen tecnología, normativas y concienciación para un uso responsable.

Vulnerabilidades en Dispositivos Móviles

Vulnerabilidad es una debilidad que presenta un sistema ante posibles amenazas, el uso constante y fácil de dispositivos móviles incrementa también su nivel de exposición a riesgos. ENISA (2023), en su informe Threat Lanscape 2023, resalta que la forma más efectiva de mantener dispositivos móviles protegidos es mediante la actualización continua de sus sistemas operativos, de esta forma disminuye la vulnerabilidad y exposición riesgos como malware, ransomware, acceso no autorizado, también recomienda configurar actualización automática como estrategia de seguridad móvil.

En 2023, Kaspersky dio a conocer que aproximadamente el 23% de aplicaciones que se pueden descargar de sitios no oficiales contienen algún tipo de Código malicioso, con su consecuente peligro para los dispositivos móviles. Por otro lado, el mismo informe indica que las aplicaciones legítimas suelen solicitar al Usuario conceder muchos permisos para acceder a funcionalidades de las mismas, otra forma de exposición peligrosa (Kaspersky, 2023).

OWASP Mobile Top 10 (2023) revela que los principales riesgos son el almacenamiento inseguro de datos y la falta de cifrado en comunicaciones. Del informe publicado por Internet Safety Labs, se obtiene que el 78% de aplicaciones educativas compartieron información personal de estudiantes con terceros principalmente con empresas de publicidad y análisis de datos, observándose así la vulnerabilidad de las plataformas educativas (Internet Safety Labs,

2024).

Otro factor a considerar en ciberseguridad es la conexión a redes. El reporte del NIST (2021) expone que un 40% de usuarios en contextos universitarios utilizan por lo general redes Wi-Fi públicas, exponiendo sus dispositivos a ataques como man-in-the middle. Técnicas como redes falsas y el sniffing de paquetes son especialmente efectivas en entornos académicos (He et al.,

2020). Estas debilidades sumadas a la falta de configuración de seguridad aumentan la posibilidad de riesgos.

Principales Amenazas a Dispositivos Móviles

Siendo los dispositivos móviles un medio de comunicación masiva y continua, están por lo tanto expuestos a diversas amenazas y peligros, algunos de los más comunes son:

Malware Móvil: Programa malicioso creado con intención de dañar dispositivos móviles, su objetivo es infiltrase, dañar o controlar estos dispositivos, poniendo en riesgo su privacidad, funcionamiento y seguridad de la información almacenada (Gómez & Hernández, 2024, p. 102)

Phishing/Smishing: Técnica que utiliza mensajes de texto (SMS) para engañar a sus víctimas, con el objetivo de obtener información personal o instalar software malicioso en sus dispositivos, Phishing por su parte es una técnica de ingeniería social que a través de la comunicación electrónica engaña a los usuarios para que revelen información sensible (Martínez Santander, Cruz Gavilanes, Cruz Gavilanes & Álvarez Lozano, 2017, p. 120).

Aplicaciones Maliciosas: Son programas o software creados con la finalidad de oacionar daño a un Sistema o dispositivo, mediante la infiltración no autorizada comprometiendo la seguridad del mismo. Estas aplicaciones conocidas como malware pueden incluir virus, gusanos, troyanos, entre otros (Barrera & Salazar, 2024, p. 58).

Pérdida o Robo Físico: Se refiere a la pérdida, sustracción no autorizada de dispositivos que contienen información relevante para una organización o usuario, incluye computadoras, discos, servidores, memorias, cuya seguridad es fundamental para garantizar la seguridad digital y su pérdida puede comprometer la confidencialidad, disponibilidad e integridad de la información (ENISA, 2020).

Explotación de Permisos: Es el uso indebido de permisos otorgados sea a usuarios o aplicaciones que gracias a exceso de privilegios tengan permiso para realizar acciones dañinas a un dispositivo o aplicación, esto pude deberse al otorgar permisos excesivos, o malas configuraciones de seguridad que dejan vulnerable el dispositivo ante posibles atacantes (Rivera & González, 2023, p. 75).

Ingeniería Social: Hadnagy (2021) define la ingeniería social como "el arte de manipular a las personas para que divulguen información confidencial o realicen acciones que comprometan la seguridad de los sistemas" (p. 37)

METODOLOGÍA

La presente investigación tiene enfoque cuantitativo, se basa en análisis estadístico de los datos obtenidos e una encuesta estructurada realizada a estudiantes universitarios con la finalidad de evaluar prácticas de seguridad al utilizar sus dispositivos móviles, que pueden estar asociadas a riesgos de ciberseguridad.

Para el diseño metodológico se consideró medir variables asociadas al comportamiento de los usuarios en relación al uso de sus dispositivos móviles, tales como, métodos de Bloque, configuración de seguridad, conocimiento sobre fundamentos de ciberseguridad, manejo de redes sociales, acceso de redes públicas, instalación de nuevas aplicaciones. Se emplearon técnicas estadísticas para medir la frecuencia y encontrar patrones sean estos de seguridad o riesgo. El enfoque cuantitativo permite cuantificar la magnitud de vulnerabilidades de los dispositivos en función de los controles implementados por los usuarios.

Diseño De la Investigación

La investigación ha sido realizada empleando un diseño no experimental, y transversal ya que se aplicó una encuesta para conocer en un momento determinada las prácticas de seguridad digital de estudiantes universitarios en el uso de dispositivos móviles.

Diseño Instrumental:

El instrumento utilizado fue un cuestionario estructurado conformado por 26 preguntas cerradas de escala dicotómica (Si/No) y preguntas de opción múltiple. El instrumento abordó cuatro ejes asociados a comportamientos de estudiantes al utilizar sus dispositivos, estos fueron: protección física, controles de acceso, configuraciones de seguridad, manejo de credenciales y uso de redes sociales. La finalidad del instrumento fue diagnosticar las vulnerabilidades y posibles riesgos para proporcionando una base cuantitativa sólida para el desarrollo de intervenciones educativas focalizadas.

Unidad de Análisis

El estudio se aplicó a los estudiantes de la Universidad Laica Eloy Alfaro de Manabí Extensión El Carmen, según datos proporcionados por la secretaría General 1875, como se muestra en la Tabla 1.

Tamaño de la muestra

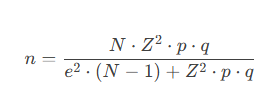

Para determinar el tamaño de muestra representativo de la población estudiantil (N=1,875) en la investigación sobre prácticas de ciberseguridad móvil, se aplicó la fórmula para poblaciones finitas con proporciones conocidas, dado que se trabajó con variables categóricas (prácticas de seguridad: Sí/No). El cálculo se realizó bajo los siguientes parámetros:

Donde:

n: Tamaño de la muestra (317).

N: Población total (1,875 estudiantes).

Z: Valor Z de la distribución normal para un 95% de confianza (1.96).

p: Proporción esperada de la variable crítica (conservadora: 0.5, máxima variabilidad).

q: 1−p1−p (0.5).

e: Margen de error aceptado (5% o 0.05).

Se aplicó muestreo estratificado proporcional por carrera, garantizando representatividad

(n=317; error 5%, confianza 95%).

Tabla 1

Distribución de la muestra por carreras de la ULEAM- Extensión El Carmen